2021 ciscn re wp

@TOC

逆向题质量太高了,本菜鸡在比赛只做出来两个题。

其他的题会在赛后继续复现出来。

持续更新中….

glass

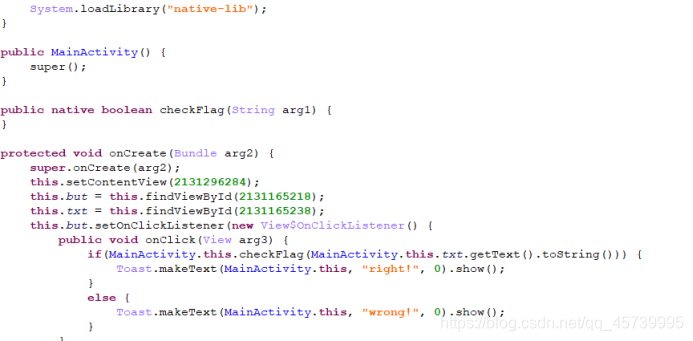

jeb打开主函数发现调用了native层

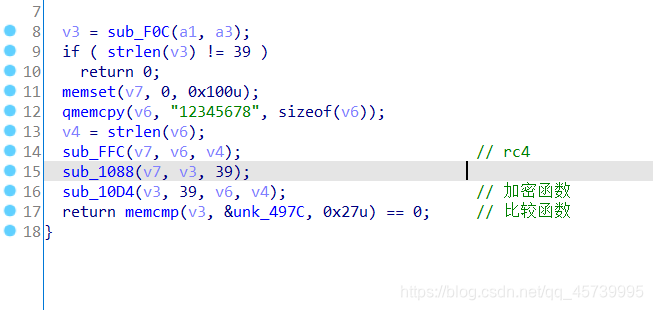

ida打开

输入长度39位

第一个函数跟进发现调用了rc4

第二个函数用v7对flag加密(数组移位+异或)

第三个直接对flag加密(三位一组进行加密处理+异或)

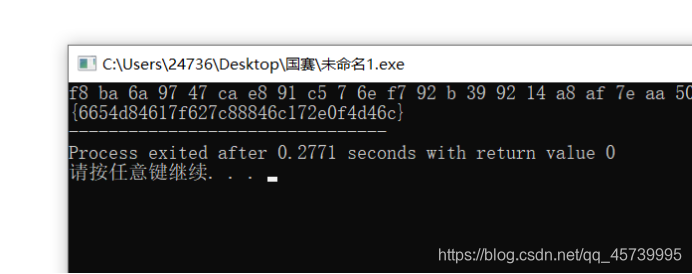

大体思路:根据已有的字符串,首先逆掉第三个函数 得到用rc4数组加密后的

然后求出rc4的数组 最后在第二个函数里进行异或拿到flag

(变量名用的有点乱)

1 |

|

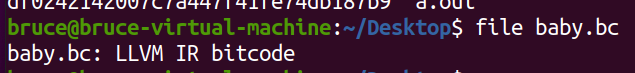

baby.bc

这道题我也是头一次见,使用命令可以把对应的字节码转化为可执行文件

1 | clang baby.bc -o baby |

llvm的编译原理及使用 以及与clang的关系

link.

拿到文件后就可以用ida打开了

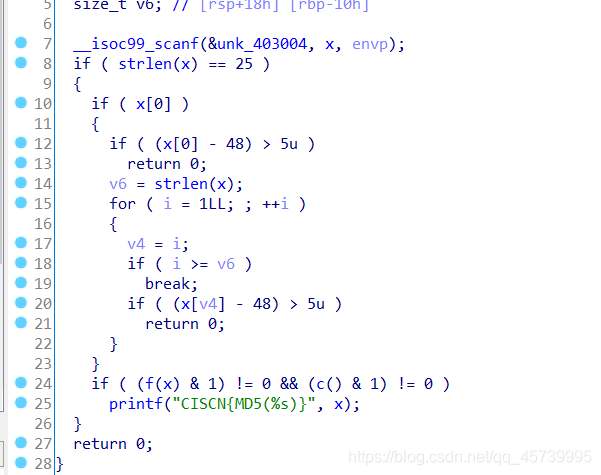

长度为25位

并且输入的是字符0-5

如果满足下面两个函数的条件 就输出flag

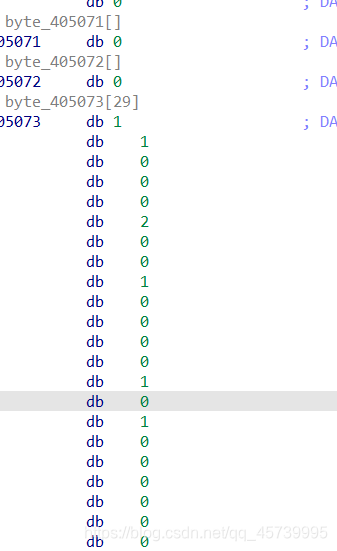

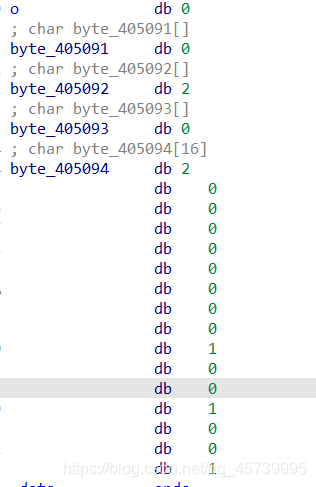

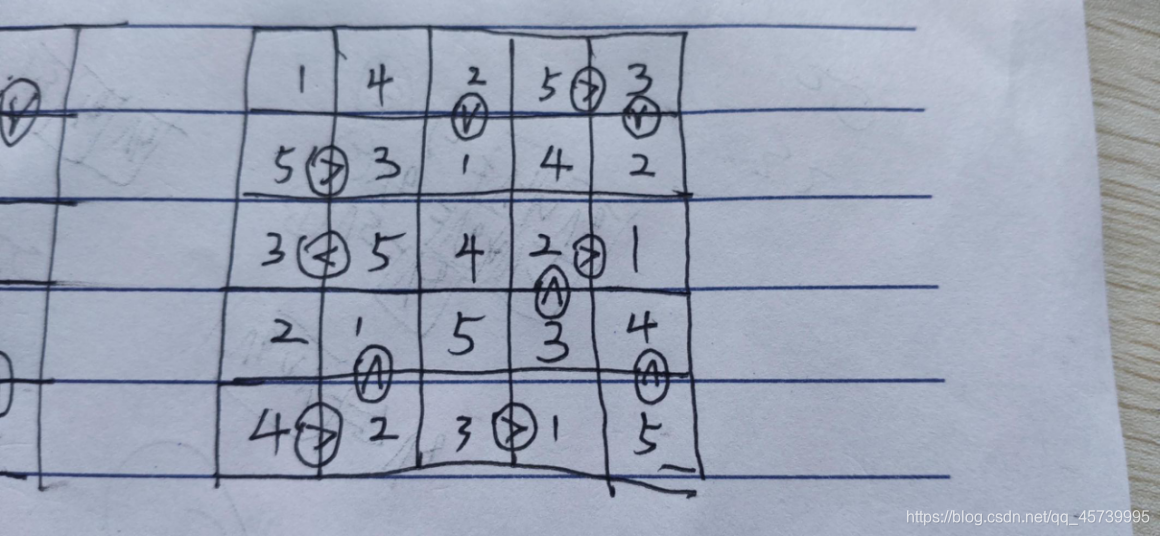

第一个函数的大概意思就是把输入的flag一个一个填到5x5的方格里 如果方格里有数,那么对应的flag应该是0 否则就把原来的值填进去

根据第一个函数盲盲猜这是一个数独

那么第二个函数就是数独的限制条件

第二个函数大概分为三块部分

第一部分意思是说行列不重复印证了前面的数独

第二部分和第三部分利用两个数组数据对行和列进行限制

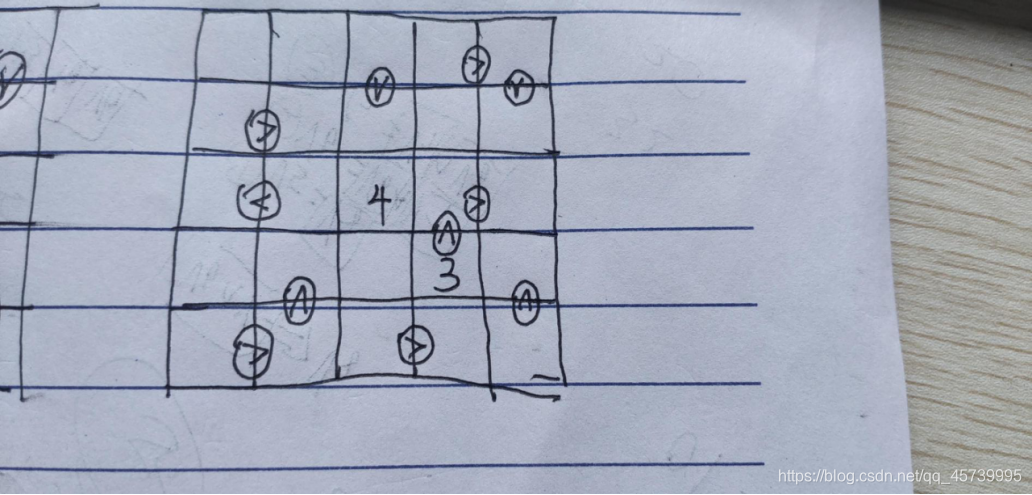

手算数独

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 yaoxixixi's blog!