2021GKCTF re wp

@TOC

QQQQT

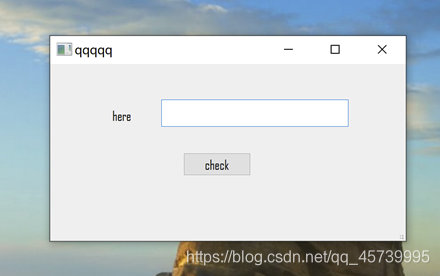

点击运行

发现是一个窗口 如果输入正确的flag会显示正确

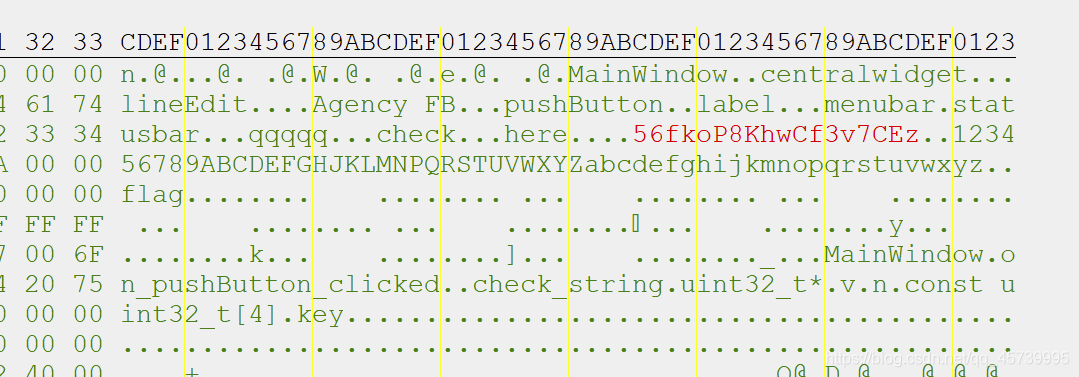

猜测文件里包含这flag用CE打开 查看内存

发现flag的上面是字符串 和base58的码表 用工具在线解密即可

Crash

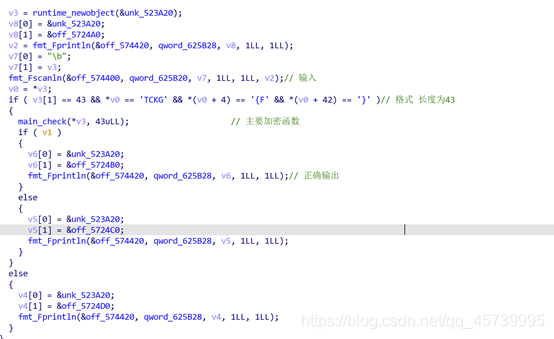

Ida7.5打开后发现是go语言 用脚本还原符号表不成功 用ida7.6打开发现函数名可以查看 定位到加密函数

Main_check检测成功即可拿到flag 进入细看

大概意思就是把flag分成四部分 分别进行加密处理 最后与四个字符串比较

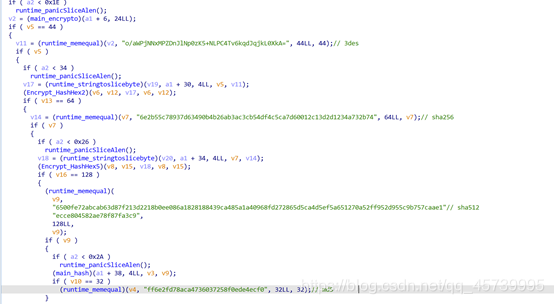

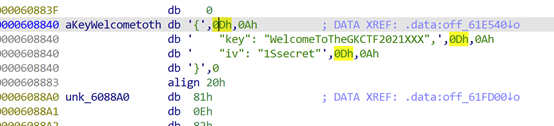

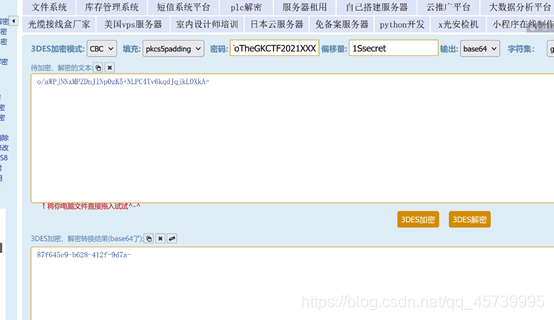

第一个加密:3des

这里可以找见他的key 和密钥 用在线工具还原

拿到第一部分的flag

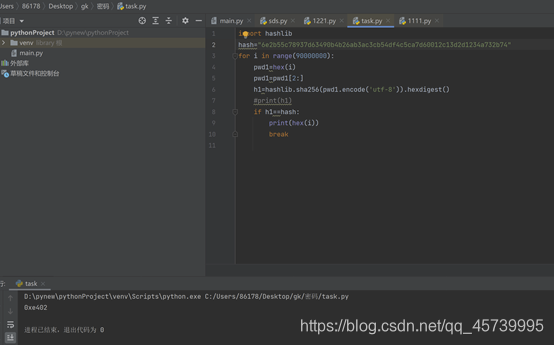

第二部分:sha256 分析可知长度为四位 可以爆破

1 | import hashlib |

第三部分:sha512 同上爆破

1 | import hashlib |

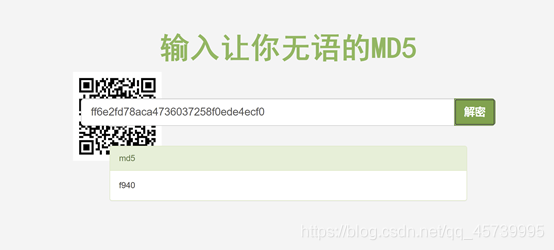

第四部分 :md5

在线工具解密

合起来即是flag GKCTF{87f645e9-b628-412f-9d7a-e402f20af940}

其他的题没有时间看了 看了一眼安卓题 大概是个tea加密 后面等考试结束后再复现出来吧

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 yaoxixixi's blog!