2021祥云杯 re wp

@TOC

Rev_Dizzy

这个题是比赛里最简单的一道题,也是我唯一做出来的题(菜),本来开始想着用angr能直接跑出来,后来怎么也调试不好,所以就用了笨办法,结果一下就出来了。。

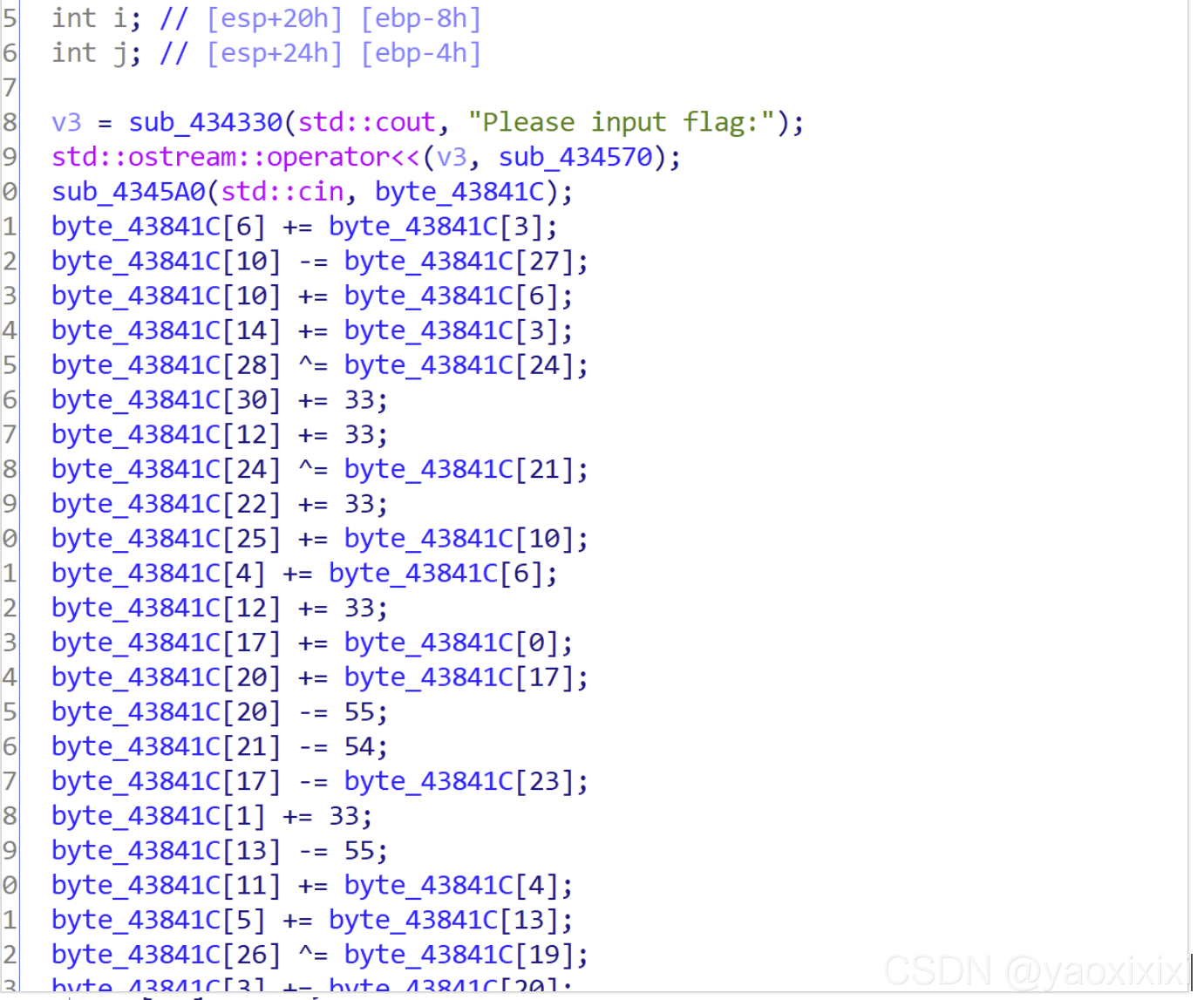

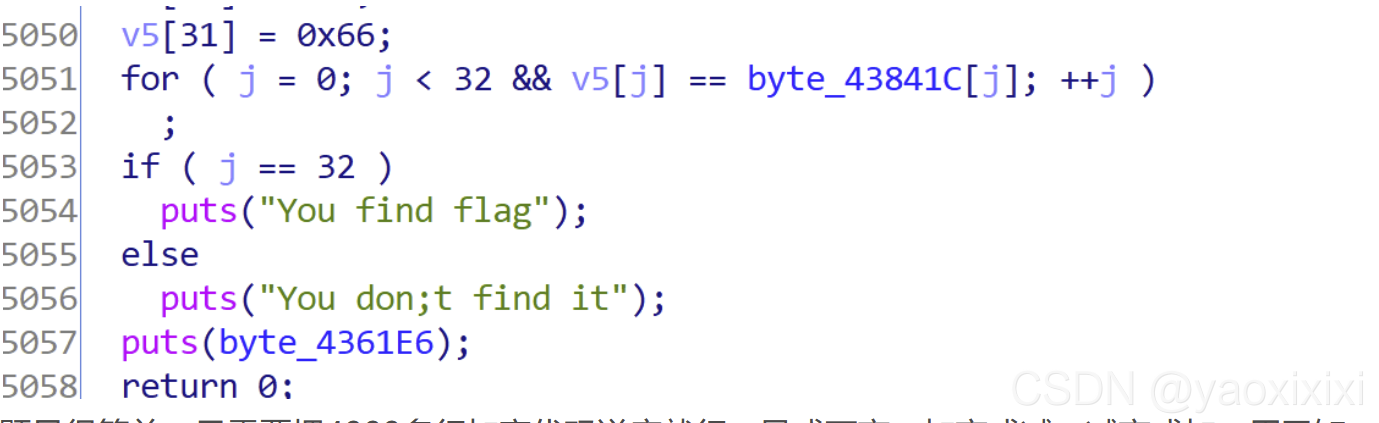

用ida打开后,可以在主函数明显看到逻辑

输入32位的字符,通过4000多行加密,最后与已知的字符串比较

题目很简单,只需要把4000多行加密代码逆序就行,异或不变,加变成减,减变成加,用已知字符串作为输入,就可以解密此过程

(代码不贴了,太长了)

勒索病毒

比赛时这个题做出来的人也挺多,当时脑子尽想这从rsa下手,误了自己

同时这个也使用了好多crypto api,查资料查的脑子疼

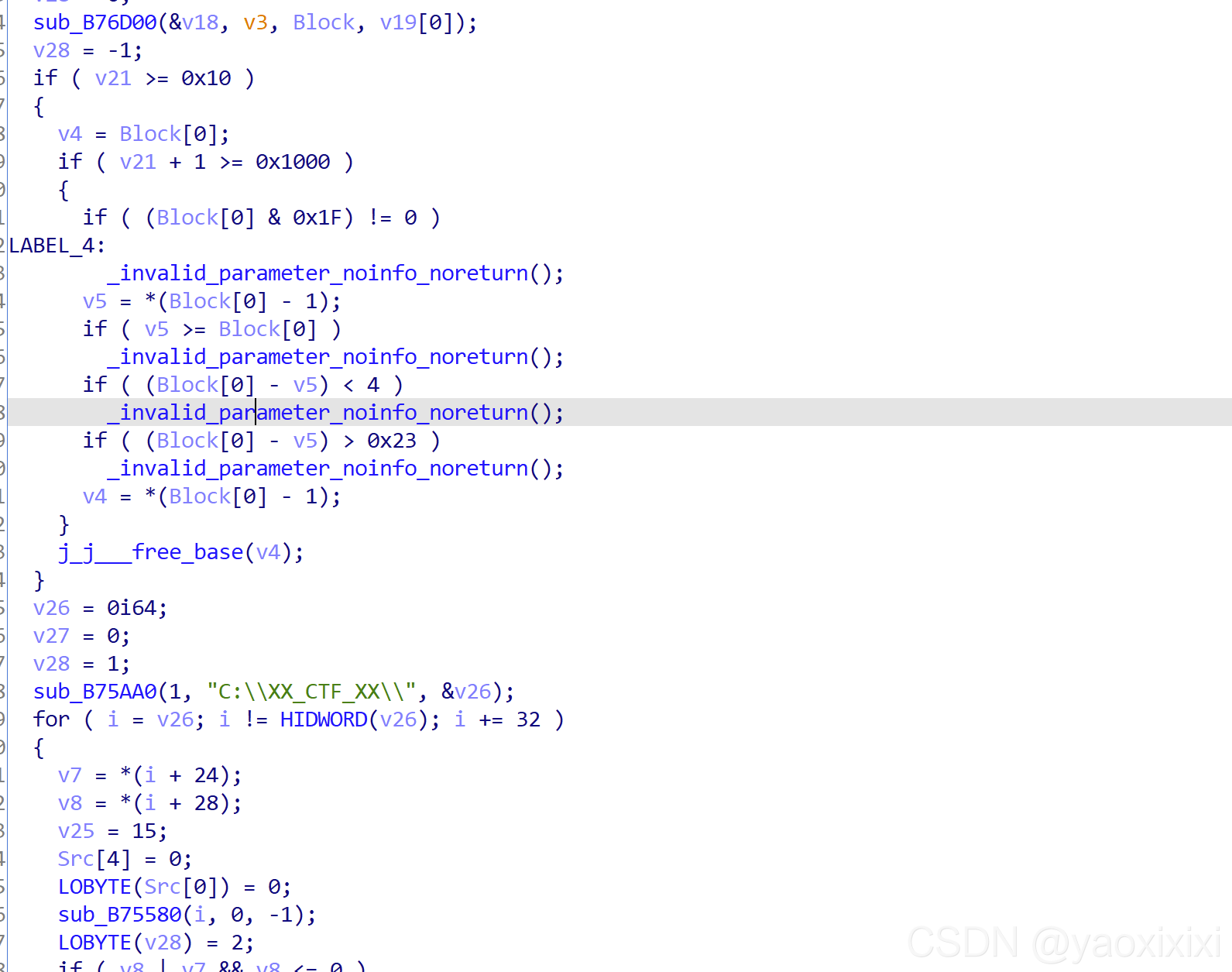

前面这段我猜时获取路径和文件信息,没有什么用

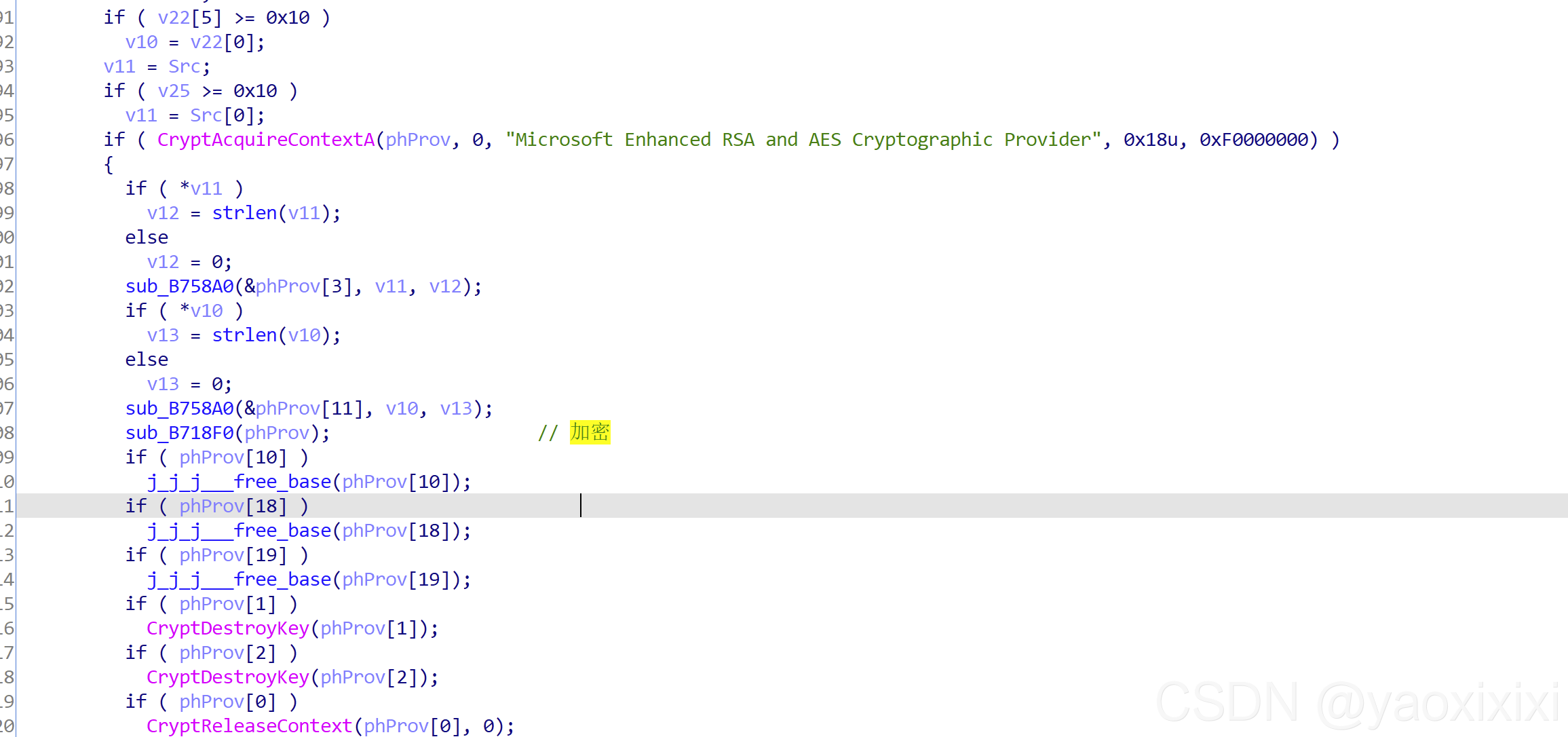

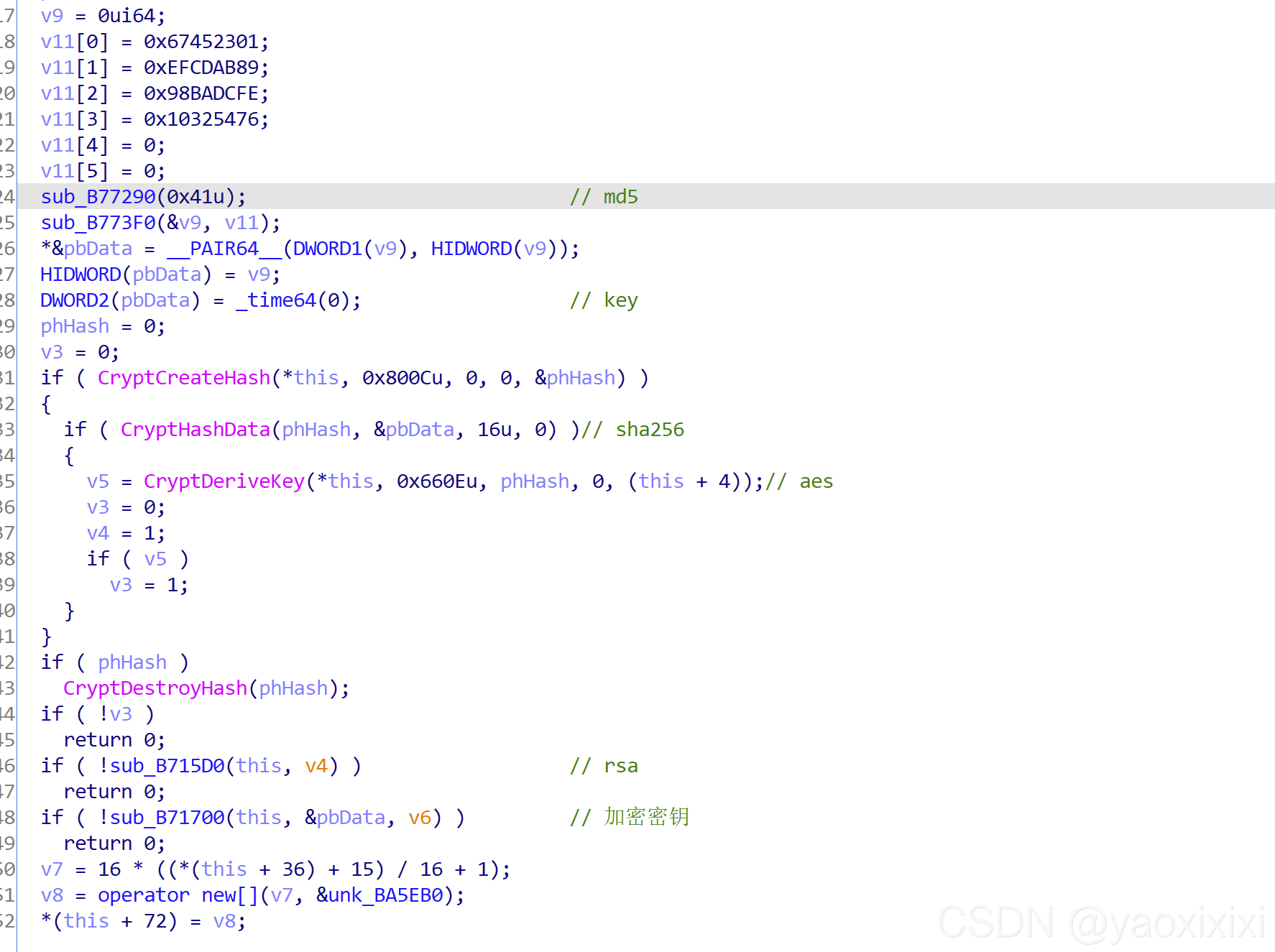

这块用了这个api进行加密,然后释放 这块就是核心加密的部分,大概就是,把sub_b77290里的字符串md5加密,再和时间戳混合起来(里面有移位操作)作为密钥,把密钥进行sha256加密,作为aes的key

这块就是核心加密的部分,大概就是,把sub_b77290里的字符串md5加密,再和时间戳混合起来(里面有移位操作)作为密钥,把密钥进行sha256加密,作为aes的key

这块获取pbData也可以通过调试的方式,拿到数据

这块唯一不确定的就是时间戳,我看了好多脚本用的是爆破的手法,其实看加密文件的属性,直接获取他的时间戳

这块唯一不确定的就是时间戳,我看了好多脚本用的是爆破的手法,其实看加密文件的属性,直接获取他的时间戳

然后写脚本获取

1 | import hashlib |

我同样也是尝试了爆破获取,

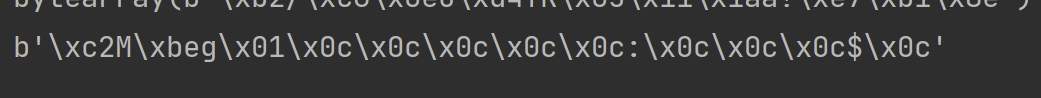

但是这块我出现了一个问题就是 解密出来的文件和原来的bmp文件格式有一点区别 开头不是BM,而是\xc2M,其他的数据都一样,但是电脑最后自己把他转化为了BM 可以拿到flag

开头不是BM,而是\xc2M,其他的数据都一样,但是电脑最后自己把他转化为了BM 可以拿到flag

如果是这样的话,那我爆破就不可能出来,不知道哪里出了问题

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 yaoxixixi's blog!